Oszust został skazany pod swoim prawdziwym imieniem Ramon, jednak w czasach, gdy w najlepsze udawał, że jest prominentnym agentem nieruchomości z Dubaju, posługiwał się imieniem Ray, a jego pełny pseudonim miał postać Ray Hushpuppi.

Aby wszystko było jasne – Ramon Olorunwa Abbas nie udawał, że ma dużo pieniędzy. Udawał, że zdobył je legalnie.

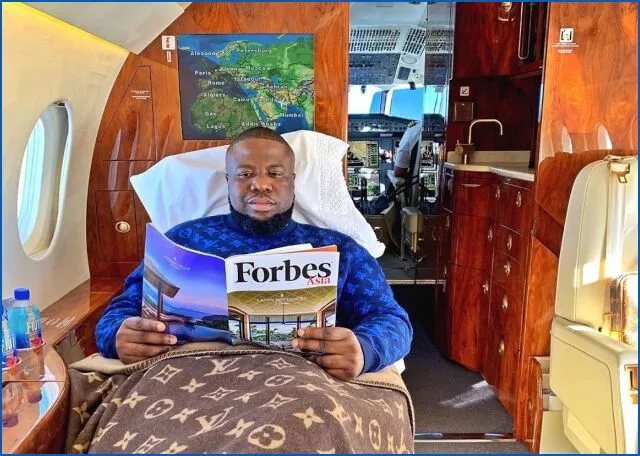

Jego konto na Instagramie – obecnie zamknięte – było przepełnione zdjęciami epatującymi bogactwem, łącznie z drogimi samochodami (zobacz zdjęcie w nagłówku tego artykułu), luksusowymi podróżami na pokładzie prywatnego odrzutowca, a także zakupami w sklepach marek premium:

Na nieszczęście dla Abbasa, który na Snapchacie sam o sobie mówił „Billionaire Gucci Master”, a na szczęście dla jego wielu ofiar, powyższe zdjęcia zostały dołączone przez Departament Sprawiedliwości Stanów Zjednoczonych do dokumentów oskarżycielskich w czerwcu 2020 r.

Schwytany i osadzony

Abbasa oskarżono o udział w działaniach mających na celu pranie pieniędzy, po czym został szybko aresztowany przez policję w Dubaju, a następnie poddano go ekstradycji do Stanów Zjednoczonych, gdzie siedzi za kratkami.

Pojawiły się wówczas informacje, że jeżeli Abbas zostanie skazany za pranie pieniędzy, może usłyszeć wyrok nawet 20 lat odsiadki w więzieniu federalnym.

Dwa lata później Hushpuppi przyznał się do winy. Mimo że nie otrzymał maksymalnego wyroku, sędzia Otis Wright skazał go na 135 miesięcy (czyli ponad 11 lat) pozbawienia wolności. Abbas musi także zwrócić 1,7 mln dolarów dwóm ofiarom, do oszukania których się przyznał w ramach ugody: 922 857 dolarów firmie prawniczej z Nowego Jorku oraz 809 983 dolary biznesmenowi z Kataru.

Sam akt oskarżycielski jest bardzo interesujący. Zawiera m.in. wycinki korespondencji Hushpuppiego z jego różnymi wspólnikami, łącznie z niejakim Ghalebem Alaumarym piorącym pieniądze w Kanadzie, który w ubiegłym roku został skazany na 140 miesięcy pozbawienia wolności i musi zwrócić swoim ofiarom astronomiczną kwotę 30 milionów dolarów.

Oszuści kontra banki

Rozmowy zarejestrowane przez śledczych dają nam wgląd w bardzo ciekawe mechanizmy stojące za tzw. oszustwami Business Email Compromise (BEC), w ramach których przestępcy próbują omijać bankowe środki zapobiegania oszustwom.

Poniżej możesz przeczytać, jak oszuści rozmawiają o problemach z przesłaniem środków i oferują sobie porady na temat tego, których banków i w jakich krajach należy unikać, by nie wzbudzić zainteresowania:

Wysłałem 1,1 mln funtów na konto, które miało być open ben, a teraz zadają mi niewygodne pytania.

Jak tłumaczą śledczy, „open ben” lub „open beneficiary” to konto, w którym można podmienić nazwę firmy, by móc oszukać ofiarę i nakłonić ją do przelania środków.

Mordo, nie mogę ciągle gromadzić domów i nie zasilać ich pieniędzmi. To jest droga sprawa.

„Dom” oznacza w slangu oszustów BEC konto bankowe wykorzystywane do otrzymywania zysków w ramach przekrętu. Jest to swego rodzaju tymczasowe lokum dla wyłudzonych pieniędzy.

Jak wynika z powyższej konwersacji, osoby kontaktujące się z oszustami piorącymi pieniądze – inne trybiki w przestępczej maszynie, które werbują tzw. słupy, czyli osoby zakładające konta wykorzystywane później w przekrętach – buntowały się ze względu na trudności w otwieraniu nowych rachunków bankowych i możliwość zidentyfikowania ich jako przestępców.

Ziom, nie mogę wysłać pieniędzy z Wielkiej Brytanii do Meksyku. Od razu się zorientują. Ale przelewy z UK do UK póki co działają.

Tutaj osoba piorąca pieniądze sugeruje, że oszukańcze transakcje realizowane w ramach Wielkiej Brytanii są bezpieczne, podczas gdy pieniądze wysyłane poza ten kraj najprawdopodobniej będą dokładniej kontrolowane i potencjalnie blokowane.

Ataki BEC – jak to dokładnie działa

BEC to ogólny termin używany do opisywania działań cyberprzestępczych z użyciem poczty e-mail, w ramach których wiadomości elektroniczne (które często wyglądają na zupełnie bezpieczne i legalne, ponieważ są wysyłane ze zhakowanego konta firmowego) są wykorzystywane do nakłonienia kogoś z działu finansowego do zmiany szczegółów związanych z kontem bankowym odbiorcy przelewu.

Przestępcy przeprowadzający ataki BEC mogą zatem celować bezpośrednio w Twoją firmę, przekonując pracowników, że kontrahent właśnie zmienił konto bankowe i prosi o przekazywanie środków na nowy rachunek. Jednak co jeszcze gorsze, oszuści mogą także atakować Twoich kontrahentów i przekonywać ich, że to Twoja firma zmieniła konto. Jak się pewnie domyślasz, oszukani w ten sposób kontrahenci mogą nie zorientować się, że przelewy, które wykonali poleciały w kosmos… aż do momentu, w którym dział finansowy Twojej firmy zauważy, że oczekiwane kwoty nie zostały przez nich zapłacone i zwróci się do nich z ponagleniem. Nie musimy chyba pisać, że finałem takiego incydentu będzie podwójnie zdenerwowany kontrahent, który raczej nie będzie chciał mieć już nic wspólnego z Twoją firmą, a jeżeli jest odpowiednio zdeterminowany, być może zechce nagłośnić tę sprawę. Reputację będziesz odbudowywał latami.

Jak się chronić?

Mimo że banki są w stanie powstrzymać wiele oszustw typu BEC, w dalszym ciągu mnóstwo ukradzionych pieniędzy trafia w ręce przestępców – w dokumentacji procesowej Departament Sprawiedliwości Stanów Zjednoczonych podkreślił, że w ciągu zaledwie 18 miesięcy oskarżony zdołał wyprać ponad 300 milionów dolarów.

Przygotowaliśmy kilka porad, które pomogą Ci zmniejszyć ryzyko zostania ofiarą oszustów ze świata Hushpuppiego:

- Włącz uwierzytelnianie dwuskładnikowe (2FA), by samo hasło nie wystarczyło do zalogowania się na Twoje konta, w szczególności konto e-mail. Pamiętaj, ze Twoje konto pocztowe to klucz do resetowania haseł w wielu serwisach, także tych, z których korzystasz w ramach pracy.

- Sprawdź, czy Twój dostawca ochrony posiada produkty lub funkcje, które będą Cię ostrzegać o pojawieniu się jakichkolwiek anomalii. Np. narzędzia XDR (eXtended Detection and Response) pozwalają na wyszukiwanie prób logowania pochodzących z nietypowych miejsc oraz na śledzenie aktywności plikowej i sieciowej, która nie pasuje to standardów obwiązujących w Twojej firmie. Może to pozwolić na powstrzymanie oszustów, którzy wdarli się do sieci firmowej lub do konta e-mail. Porozmawiaj także ze swoim bankiem – być może jest w stanie aktywować kolejną warstwę wykrywania oszustw.

- Wymuś dwuetapowy (lub jeszcze bardziej złożony) proces podejmowania ważnych decyzji związanych z kontami i usługami bankowymi, szczególnie w kontekście dokonywania zmian dla przelewów wychodzących.

- Jeżeli e-mail, który wymaga wykonania jakichkolwiek działań, ma w sobie coś podejrzanego już na pierwszy rzut oka, zakładaj, że jest to oszustwo. Oszuści, którzy próbują podszywać się pod Twojego prezesa lub dyrektora finansowego często popełniają błędy. Nie ułatwiaj zadania tym przestępcom. Jeden z klientów firmy Sophos złapał oszusta na gorącym uczynku, ponieważ podszywając się pod jednego z pracowników użył on w e-mailu emotikon, podczas gdy prawdziwy właściciel danego adresu nigdy tego nie robi.

- Jeżeli chcesz sprawdzić szczegóły na temat danej firmy, nie polegaj na informacjach dostarczonych w wiadomości e-mail, szczególnie gdy w grę wchodzą jakiekolwiek operacje finansowe. Skorzystaj z innych form komunikacji – na przykład, zadzwoń pod oficjalny numer telefonu.

- Wprowadź w swojej firmie szkolenia w zakresie cyberbezpieczeństwa. Pamiętaj, że nawet najbardziej wyrafinowane ataki często zaczynają się od zwykłej, oszukańczej wiadomości e-mail, którą odpowiednio przeszkoleni pracownicy z łatwością wyłapią.