W dzisiejszym cyfrowym świecie, w którym cyberzagrożenia ewoluują z dnia na dzień, bezpieczeństwo IT staje się priorytetem dla każdej firmy. Jednym z kluczowych elementów ochrony…

Wyobraź sobie, że dziś rano Twój serwer przestaje działać. W biurze zaczyna się panika – systemy nie odpowiadają, pracownicy nie mają dostępu do danych, klienci…

Wyobraź sobie sytuację, w której Twoja firma staje się celem ataku ransomware. Każda minuta się liczy – trzeba szybko ustalić, które urządzenia zostały zainfekowane, jakie…

W dobie rosnącej ilości danych i pracy zdalnej, przechowywanie informacji w chmurze stało się codziennością. Ale nie każda chmura działa tak samo – i nie…

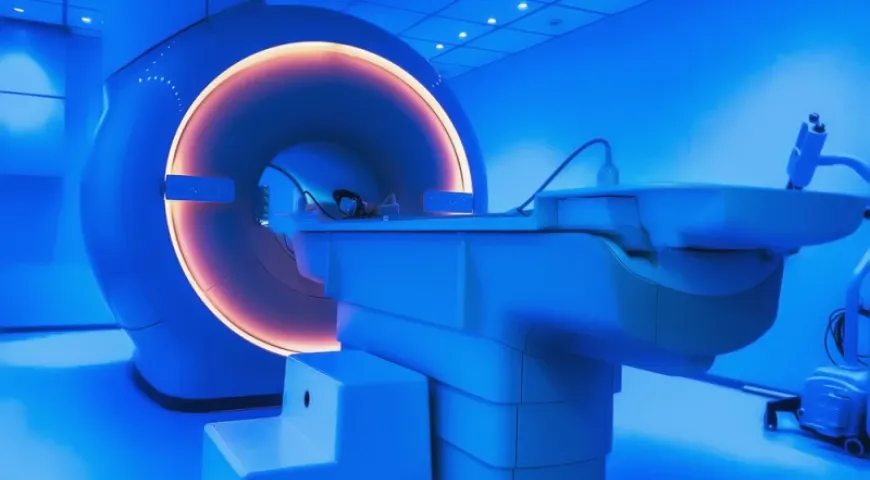

Branża ochrony zdrowia w coraz większym stopniu bazuje na technologiach, które pozwalają oferować najwyższej jakości usługi dla pacjentów, ułatwiają działania operacyjne i obsługują systemy gwarantujące…

ITXON działa na polskim rynku od ponad 20 lat, specjalizując się w rozwiązaniach cyberbezpieczeństwa oraz IT. Portfolio firmy obejmuje technologie dla każdego klienta niezależnie od…