Oszustwa phishingowe – mające na celu nakłonienie ofiary do podania swojego prawdziwego hasła na sfałszowanej stronie – istnieją od dawna.

Eksperci regularnie mówią o środkach zapobiegawczych, takich jak korzystanie z menedżera haseł i włączanie uwierzytelniania dwuskładnikowego (2FA). Metody te są skuteczne, ponieważ:

- Menedżery haseł łączą nazwy użytkowników i hasła z konkretnymi stronami internetowymi. To sprawia, że menedżer haseł nie wprowadzi automatycznie Twoich danych logowania na fałszywej stronie, ponieważ jej adres będzie inny niż w przypadku prawdziwego zasobu. Nawet jeżeli fałszywka jest idealną kopią wizualną oryginału, a adres strony jest tak zbliżony do prawdziwego, że ludzkie oko nie jest w stanie zauważyć różnicy, menedżer haseł nie da się nabrać, ponieważ dla niego liczy się tylko adres URL (w całości) i nic poza nim.

- Gdy włączysz uwierzytelnianie dwuskładnikowe, Twoje hasło nie będzie wystarczające do zalogowania się. Kody wykorzystywane w ramach uwierzytelniania 2FA zwykle są jednorazowe i systemy dostarczają je na Twój numer telefonu poprzez wiadomości SMS, wyspecjalizowaną aplikację lub z użyciem sprzętowego tokena, który musi być podłączony do komputera. Znając (poprzez kradzież lub złamanie) wyłącznie Twoje hasło, atakujący nie będzie w stanie łatwo „udowodnić”, że jest Tobą.

Niestety takie środki zapobiegawcze nie mogą całkowicie uodpornić nikogo na ataki phishingowe, a cyberprzestępcy stają się coraz lepsi w oszukiwaniu użytkowników, by ci przekazywali im loginy, hasła i kody 2FA – wszystko jednocześnie w ramach tego samego ataku. Atakujący liczą na to, że uda im się zalogować na tyle szybko, by kod jednorazowy nie zdążył utracić ważności, a użytkownik nie zorientuje się, że coś jest nie tak.

Co gorsza, oszuści często stosują wiarygodne potwierdzenie, że wszystko jest w porządku. Chodzi o to, by ofiara pomyślała, że podane dane zostały prawidłowo przetworzone (np. w ramach potwierdzania zamówienia, weryfikacji tożsamości itd.) i nie trzeba już nic więcej robić. W ten sposób atakujący nie tylko dostają się do konta ofiary, ale także zmniejszają prawdopodobieństwo wywołania u niej podejrzeń. Do czasu aż będzie już za późno.

Krótka, ale kręta droga

Oto przykładowe oszustwo związane z Facebookiem, które wykorzystuje opisany przed chwilą mechanizm z różnymi poziomami wiarygodności na poszczególnych etapach.

Oszuści:

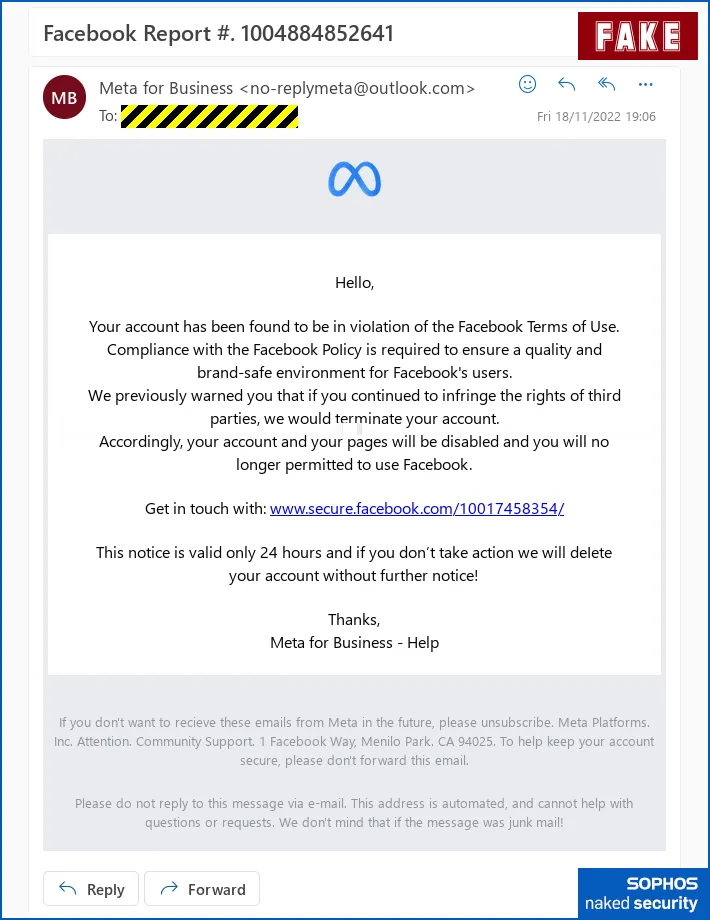

- Udają, że facebookowa strona ofiary narusza zasady tego serwisu. Przestępcy ostrzegają, że może to prowadzić do całkowitego zamknięcia konta. Biorąc pod uwagę, że ostatnimi czasy narosło sporo kontrowersji wokół weryfikacji, zamykania i ponownego otwierania kont na Twitterze, ludzie zaczęli przywiązywać wiekszą wagę do unikania naruszeń na własnych kontach, niezależnie od tego, z jakich serwisów społecznościowych korzystają:

„Ostrzeżenie” w wiadomości e-mail, które rozpoczyna cały atak

- Kierują ofiarę na prawdziwą stronę Facebooka o adresie facebook.com. Konto jest fałszywe i założone specjalnie z myślą o tym konkretnym oszustwie, jednak link faktycznie prowadzi do Facebooka, w związku z czym budzi mniejsze wątpliwości – zarówno u ofiary jak i w mechanizmach antyspamowych. Oszuści nadali swojej stronie tytuł „Intelectual Property” (czyli własność intelektualna) i aby dodać wiarygodności, wykorzystali oficjalne logo firmy Meta (macierzystej korporacji stojącej za Facebookiem):

Oszukańcze konto w serwisie Facebook wykorzystujące poważnie wyglądającą nazwę i oficjalne logo

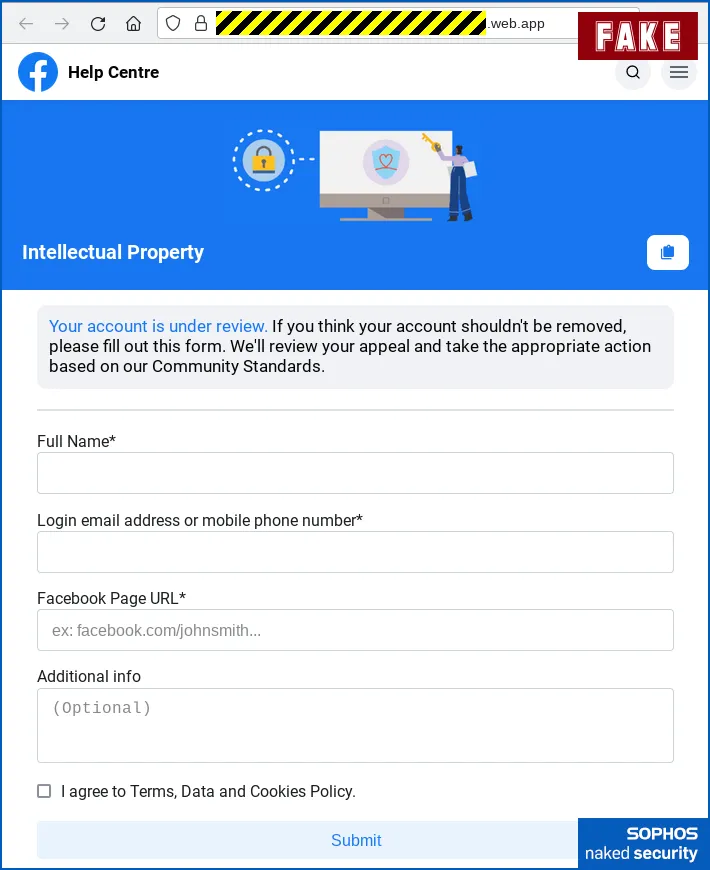

- Udostępniają link pozwalający rzekomo skontaktować się z Facebookiem, by odwołać się w sprawie zamknięcia konta. Adres URL nie kończy się ciągiem facebook.com, a zamiast tego na jego początku znajduje się tekst facebook-help-nnnnnn, gdzie w miejscu nnnnnn atakujący zamieszczają unikatowy identyfikator, który ma oznaczać numer sprawy ofiary:

Strona phishingowa udająca, że jest „spersonalizowaną” sekcją dotyczącą sprawy ofiary

- Gromadzą niewinnie wyglądające dane dotyczące aktywności ofiary na Facebooku. Oszuści zostawiają nawet pole na podanie informacji dodatkowych, w którym ofiara może napisać, dlaczego jej konto nie powinno zostać zablokowane.

A teraz udowodnij, że ty to rzeczywiście ty

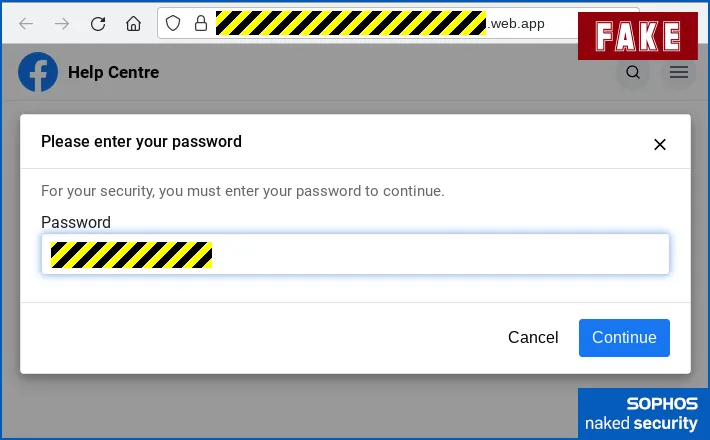

Na tym etapie ofiara musi wykazać, że rzeczywiście jest właścicielem konta, zatem oszuści nakłaniają ją do:

- Uwierzytelnienia się przy użyciu hasła. Strona, na której znajduje się ofiara, posiada adres facebook-help-nnnnnnn, korzysta z połączenia HTTPS (obok adresu wyświetla się kłódka), a projekt graficzny sprawia, że wszystko do złudzenia przypomina prawdziwą stronę Facebooka:

Oszuści proszą o uwierzytelnienie przy użyciu hasła

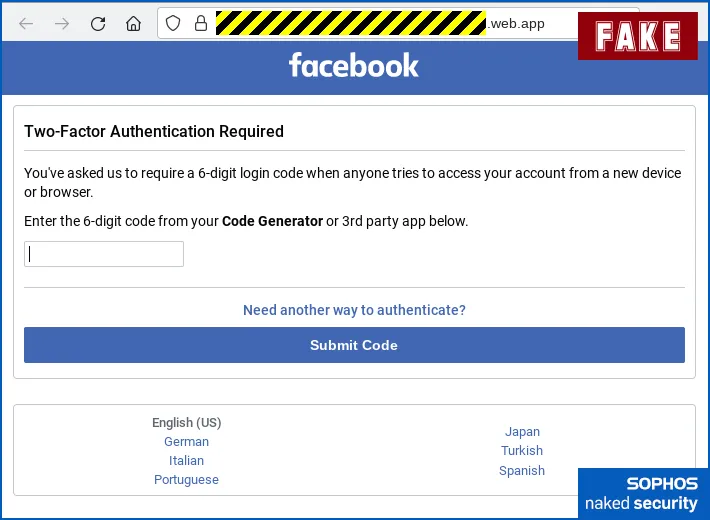

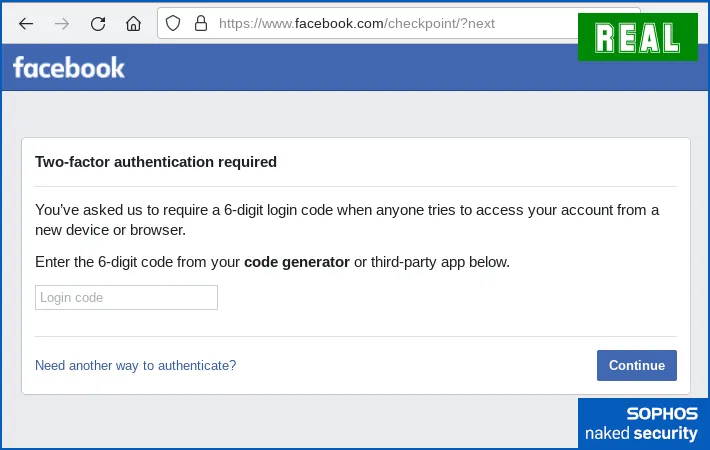

- Podania kodu 2FA. Kolejne okno jest bardzo podobne do tego, które faktycznie wyświetla Facebook – teksty zostały wiernie przeniesione. Poniżej zamieściliśmy fałszywe okno oraz jego prawdziwy odpowiednik:

Oszuści proszą ofiarę o podanie kodu w ramach uwierzytelniania dwuskładnikowego – tak samo, jak zrobiłby to Facebook

Prawdziwe okno Facebooka z prośbą o podanie kodu 2FA

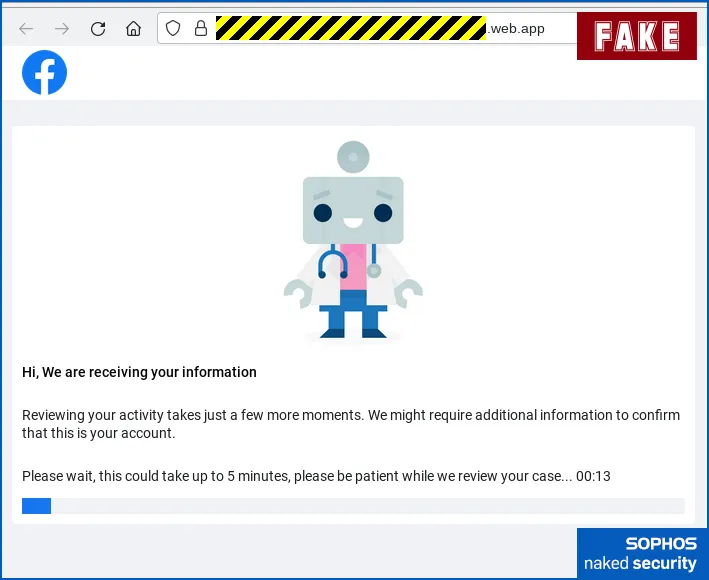

- Odczekania do pięciu minut w nadziei, że „blokada konta” zostanie zdjęta automatycznie. Oszuści pieką w tym momencie dwie pieczenie na jednym ogniu. Po pierwsze zachęcają ofiarę, by nie zakłócała potencjalnego automatycznego procesu rozwiązywania problemu, a po drugie namawiają do pozostania na tej stronie, w razie gdyby okazało się, że będą potrzebowali jakichś dodatkowych informacji:

Oszuści próbują kupić nieco czasu pokazując fałszywy pasek postępu

Jak się pewnie domyślasz, w rezultacie ofiara, która da się nabrać, pozwoli oszustom działać w spokoju przez całe pięć minut – w tym czasie mogą oni bez problemu podjąć próbę zalogowania się na konto i przejęcia go.

W kodzie skryptu wykorzystywanego przez atakujących na fałszywej stronie znajduje się także komunikat, który może się pojawić, gdy hasło podane przez ofiarę działa prawidłowo, jednak kod 2FA już nie. Komunikat ten wygląda następująco (w tłumaczeniu na język polski):

Podany przez Ciebie kod logowania nie zgadza się z kodem, który otrzymałeś na swój telefon. Sprawdź ten kod i spróbuj ponownie.

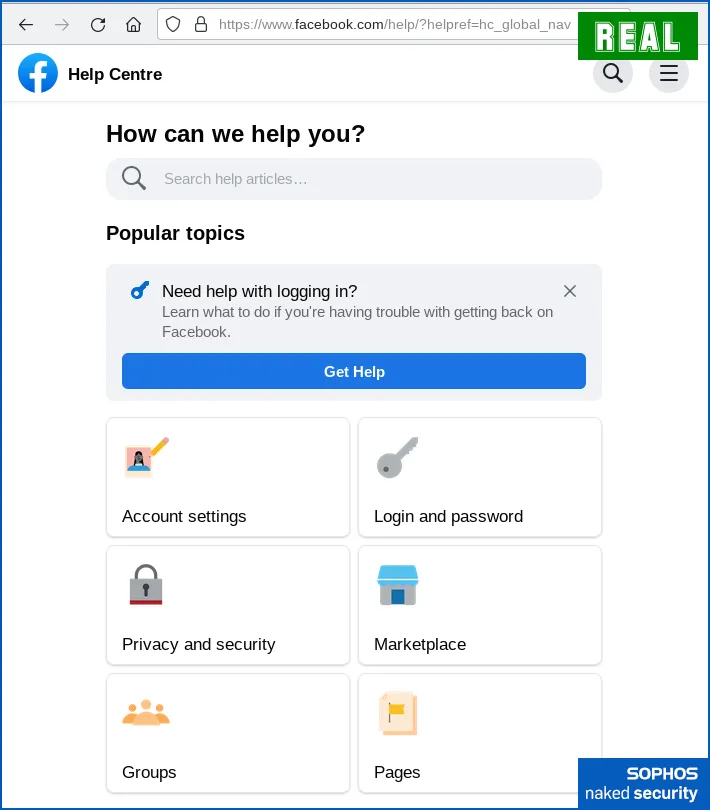

Ostatnia część oszustwa jest prawdopodobnie najmniej wiarygodna, jednak ma na celu odwrócenie uwagi ofiary – następuje zamknięcie oszukańczej strony i przekierowanie użytkownika na prawdziwą sekcję pomocy Facebooka:

Na koniec oszuści przekierowują ofiarę na oficjalną stronę pomocy Facebooka

Czy rzeczywiście zagrożenie jest tak poważne?

Nawet jeżeli nie jesteś bardzo aktywnym użytkownikiem serwisów społecznościowych lub gdy posługujesz się w nich pseudonimem, który w żaden sposób nie nawiązuje do Twojej prawdziwej tożsamości, Twoje konta w tych usługach są cenne dla cyberprzestępców z trzech głównych powodów:

- Pełny dostęp do kont w portalach społecznościowych daje oszustom wgląd w prywatne sekcje Twoich profili. Niezależnie od tego, czy przestępcy sprzedadzą takie konto w dark webie czy sami wykorzystają je do dalszych przekrętów, przejęcie konta może znacznie zwiększyć ryzyko kradzieży tożsamości.

- Możliwość zamieszczania postów na Twoim koncie pozwala przestępcom szerzyć dezinformację i publikować nielegalne treści w Twoim imieniu. Może to doprowadzić do wyrzucenia Cię z platformy, zablokowania Twojego konta lub do problemów w prawdziwym życiu – np. w pracy. Na Twoje barki spadnie obowiązek udowodnienia, że to nie Ty byłeś autorem takich postów i że ktoś włamał się na Twoje konto.

- Dostęp do Twojego konta daje oszustom możliwość bezpośredniego atakowania Twoich znajomych i najbliższych. W ten sposób atakujący znacznie zwiększają wiarygodność swoich oszukańczych wiadomości. Zatem wpuszczając cyberprzestępców do swoich kont w serwisach społecznościowych narażasz na ryzyko nie tylko siebie, ale także swoich znajomych i rodzinę.

Co robić, by było bezpieczniej?

Oto kilka szybkich porad:

- Porada 1. Sprawdź, gdzie znajdują się strony pozwalające odblokować konto lub radzić sobie z problemami związanymi z naruszeniami własności intelektualnej w serwisach społecznościowych, z których korzystasz. Dzięki temu nie będziesz musiał polegać na linkach, które ktoś wysyła Ci w wiadomościach e-mail lub przez komunikatory. Typowe oszustwa obejmują wymyślone naruszenia warunków użytkowania serwisów (jak było w przykładzie omówionym w tym artykule), rzekome nieautoryzowane próby logowania, które wymagają natychmiastowego sprawdzenia i inne „problemy” związane z Twoim kontem. Ponadto cyberprzestępcy często stosują presję czasu, np. „musisz wykonać to działanie w ciągu 24 godzin”. Mając linki do oficjalnych stron pod ręką, możesz wszystko szybko sprawdzić.

- Porada 2. Fakt, że linki w wiadomości prowadzą do oficjalnych stron nie powinien usypiać Twojej czujności. W omówionym oszustwie pierwszy link prowadzi do strony na Facebooku, jednak jest to oszukańczy profil. Z kolei dalsze strony wyświetlane w ramach działań cyberprzestępców sprawiają pozory autentyczności poprzez wyświetlanie certyfikatu HTTPS.

- Porada 3. Jeżeli masz choćby najmniejsze wątpliwości, nie podawaj żadnych informacji. Nie podejmuj ryzyka, ponieważ ktoś pisze, że jeżeli nie wykonasz działania natychmiast, stanie się coś złego. Jeżeli nie masz pewności, porozmawiaj z kimś, komu ufasz – być może razem szybciej dojdziecie do sedna.

Zbliżający się okres świąteczny i noworoczny sprzyja nasilaniu się aktywności cyberoszustów. Możesz się spodziewać ofert, z których aż grzech nie skorzystać, wyjątkowych promocji i innych wiadomości tego typu. Pamiętaj jednak, że cyberbezpieczeństwo to coś, co należy traktować poważnie przez cały rok: zacznij wczoraj, wdrażaj dzisiaj i kontynuuj jutro.